(혼자 공부하며 참고하기 위해 본문 내용을 그대로 가져왔습니다. 문제시 삭제 조치 하겠습니다.)

Windows XP Folders and Locations vs. Windows 7 and Vista

Windows Vista & 7 | Windows XP |

\Users | \Documents and Settings |

\Users\$USER$\Documents | \Documents and Settings\$USER$\My Documents |

\Users\$USER$\Music | \Documents and Settings\$USER$\My Documents\My Music |

\Users\$USER$\Pictures | \Documents and Settings\$USER$\My Documents\My Pictures |

\Users\$USER$\Videos | \Documents and Settings\$USER$\My Documents\My Videos |

\Users\$USER$\AppData\Roaming | \Documents and Settings\$USER$\Application Data |

\Users\$USER$\AppData\Roaming\Microsoft\Windows\Cookies | \Documents and Settings\$USER$\Cookies |

\Users\$USER$\AppData\Local | \Documents and Settings\$USER$\Local Settings |

\Users\$USER$\AppData\Roaming\Microsoft\Windows\Network Shortcuts | \Documents and Settings\$USER$\NetHood |

\Users\$USER$\AppData\Roaming\Microsoft\Windows\Printer Shortcuts | \Documents and Settings\$USER$\PrintHood |

\Users\$USER$\AppData\Roaming\Microsoft\Windows\Recent | \Documents and Settings\$USER$\Recent |

\Users\$USER$\AppData\Roaming\Microsoft\Windows\SendTo | \Documents and Settings\$USER$\SendTo |

\Users\$USER$\AppData\Roaming\Microsoft\Windows\Start Menu | \Documents and Settings\$USER$\Start Menu |

\Users\$USER$\AppData\Roaming\Microsoft\Windows\Templates | \Documents and Settings\$USER$\Templates |

\Users\$USER$\AppData\Local | \Documents and Settings\$USER$\Local Settings\Application Data |

\Users\$USER$\AppData\Local\Microsoft\Windows\History | \Documents and Settings\$USER$\Local Settings\History |

\Users\$USER$\AppData\Local\Microsoft\Windows\Temporary Internet Files | \Documents and Settings\$USER$\Local Settings\Temporary Internet Files |

\ProgramData | \Documents and Settings\All Users |

\ProgramData | \Documents and Settings\All Users\Application Data |

\Users\Public\Desktop | \Documents and Settings\All Users\Desktop |

\Users\Public\Documents | \Documents and Settings\All Users\Documents |

\Users\Public\Favorites | \Documents and Settings\All Users\Favorites |

\ProgramData\Microsoft\Windows\Start Menu | \Documents and Settings\All Users\Start Menu |

\ProgramData\Microsoft\Windows\Templates | \Documents and Settings\All Users\Templates |

\Users\Default | \Documents and Settings\Default User |

출처

:

https://social.technet.microsoft.com/wiki/contents/articles/6083.windows-xp-folders-and-locations-vs-windows-7-and-vista.aspx

'Reversing > Theory' 카테고리의 다른 글

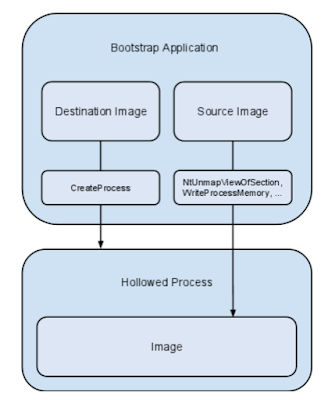

| Process Hollowing (0) | 2019.01.06 |

|---|---|

| About Rich Header (0) | 2019.01.06 |

| Code Injection overview (0) | 2019.01.06 |

| 프로세스 핸들과 PID의 차이 (0) | 2019.01.06 |

| CreateFile의 CreateFileW CreateFileA 차이 (0) | 2019.01.06 |